group-telegram.com/package_security/125

Last Update:

Киберразведка

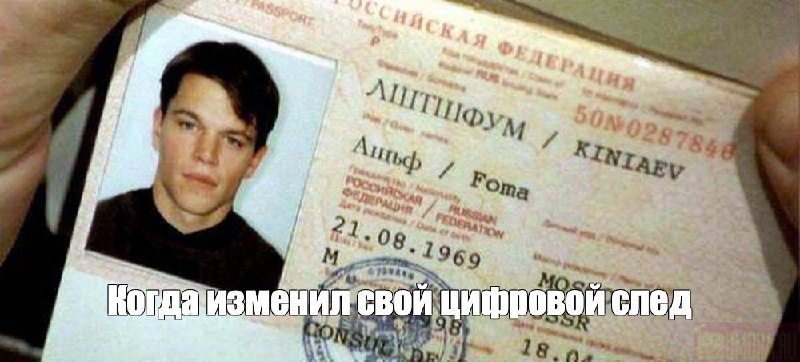

Мы с вами уже поговорили о том, что такое пассивный и активный цифровой след (тут и тут) и даже познакомились с некоторыми инструментами (например, тут), помогающими нам его искажать (и еще не раз поговорим).

А значит, настало время обсудить то, с помощью чего этот самый цифровой след можно выявить и использовать – OSINT. Сразу скажу, что я не буду рассказывать вам о продвинутых методиках OSINTа. Думаю, что кому интересно, тот сможет всё нагуглить сам. Тем более, что использовать их можно далеко не только в благородных целях.

Если коротко (как мы и любим), то при помощи OSINTа мы можем собрать достаточно большой объем информации о человеке, используя данные только из открытых источников (социальные сети, опубликованные утечки, СМИ, сервисы по поиску работы и прочие), то есть, изучив его цифровой след. Думаю очевиден тот факт, что этим инструментом часто пользуются злоумышленники, чтобы изучить свою жертву перед непосредственным взаимодействием с ней (этот этап называется разведкой).

Позже мы с вами еще поговорим и о других этапах кибератаки, а пока можете поиграться с несколькими сервисами OSINTа, "пробив" себя по юзернейму, ФИО или номеру телефона, например.

Начнем с самого банального поиска – по юзернейму в различных социальных сетях и сервисах. Для этого можно воспользоваться вот таким ботом, чтобы не искать вручную. Если же мы хотим узнать информацию, используя данные из утечек, то нам понадобится вот этот бот. По сути, это бесплатный аналог Глаза Бога, внутри которого запрятан целый комбайн из различных источников информации.

Есть и чуть более продвинутые инструменты, такие как Gotanda. Это браузерное расширение содержит в себе несколько десятков встроенных мини-инструментов для проведения полноценного OSINTа. С его помощью можно искать людей в социальных сетях, анализировать домены, сайты и айпишники.

И главное помните, что сбор информации о частной жизни граждан без их согласия незаконен.

#Полезное

Твой Пакет Безопасности

BY Пакет Безопасности

Share with your friend now:

group-telegram.com/package_security/125