Ну что же, а сейчас разберём пример интересного исследования, которое подкинул мне агент, о котором я описывал выше.

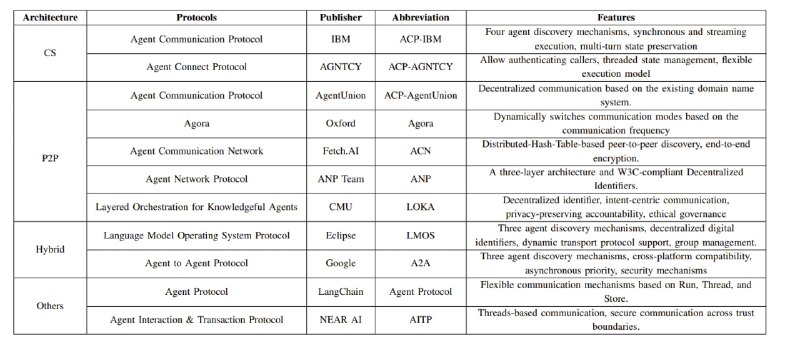

Безопасность протоколов коммуникации между агентами, кажется, что только в MCP проблемы, но тут господа из Китая провели детальное исследование всех существующих (на момент написания исследования) протоколов взаимодействия между агентами и пришли к интересным выводам.

Во-первых они проанализировали 150 статьей по протоколам коммуникаций между агентами, а также по их безопасности. Выделили 3 уровня протоколов:

1.User-Agent – человек-агент

2.Agent-Agent- коммуникация между агентами

3.Agent-Environment – взаимодействие агентов с внешними системами.

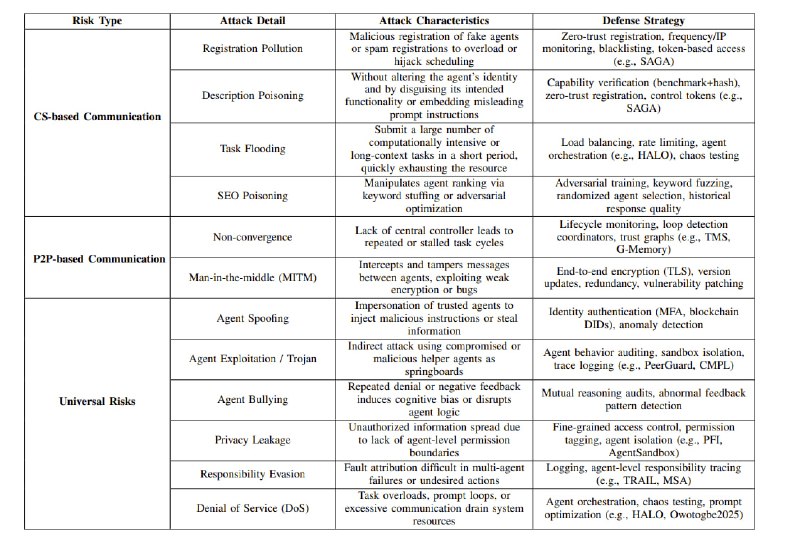

Самое интересное конечно же, что они построили свою модель угроз для всех 3 уровней. Так на первом уровне расположились довольно известные нам угрозы - промпт инъекции, социотехнические атаки, извлечение данных и манипуляция контекстом.

Дальше, когда происходит коммуникация между агентами – тут выделяют угрозы, когда агенты с изначально опасной целью – нарушают консенсус, то есть цель всей агентной системы. А также внедрение ложных данных и эксплуатация доверия – буквально агент может внушить другому что-то плохое.

А уже потом – Agent-Environment, тут и атаки на цепочку поставок и влияние на API, а также внешние ресурсы. Интересно что манипуляция с API – также может повлиять на поведение агентов.

Есть и отдельный блок – Protocol Analysis. Примечательно что MCP выделяют как наиболее проработанным с точки зрения безопасности, и в правду много исследований – а сейчас ещё вышло интересное обновление – в MCP добавили защиту. Но не об этом речь.

A2A – пока что в стадии проработки с точки зрения безопасности.

Ну и что интересно, предлагают в статье и механизмы защиты – например адаптацию Zero Trust, мониторинг поведения, контролировать промпт-инъекции путём наложения файрволла, балансировщика нагрузки а также дообучения на состязательных примерах. Подробно

В скриншотах к посту - важные таблицы из статьи.

статья

Безопасность протоколов коммуникации между агентами, кажется, что только в MCP проблемы, но тут господа из Китая провели детальное исследование всех существующих (на момент написания исследования) протоколов взаимодействия между агентами и пришли к интересным выводам.

Во-первых они проанализировали 150 статьей по протоколам коммуникаций между агентами, а также по их безопасности. Выделили 3 уровня протоколов:

1.User-Agent – человек-агент

2.Agent-Agent- коммуникация между агентами

3.Agent-Environment – взаимодействие агентов с внешними системами.

Самое интересное конечно же, что они построили свою модель угроз для всех 3 уровней. Так на первом уровне расположились довольно известные нам угрозы - промпт инъекции, социотехнические атаки, извлечение данных и манипуляция контекстом.

Дальше, когда происходит коммуникация между агентами – тут выделяют угрозы, когда агенты с изначально опасной целью – нарушают консенсус, то есть цель всей агентной системы. А также внедрение ложных данных и эксплуатация доверия – буквально агент может внушить другому что-то плохое.

А уже потом – Agent-Environment, тут и атаки на цепочку поставок и влияние на API, а также внешние ресурсы. Интересно что манипуляция с API – также может повлиять на поведение агентов.

Есть и отдельный блок – Protocol Analysis. Примечательно что MCP выделяют как наиболее проработанным с точки зрения безопасности, и в правду много исследований – а сейчас ещё вышло интересное обновление – в MCP добавили защиту. Но не об этом речь.

A2A – пока что в стадии проработки с точки зрения безопасности.

Ну и что интересно, предлагают в статье и механизмы защиты – например адаптацию Zero Trust, мониторинг поведения, контролировать промпт-инъекции путём наложения файрволла, балансировщика нагрузки а также дообучения на состязательных примерах. Подробно

В скриншотах к посту - важные таблицы из статьи.

статья

group-telegram.com/pwnai/953

Create:

Last Update:

Last Update:

Ну что же, а сейчас разберём пример интересного исследования, которое подкинул мне агент, о котором я описывал выше.

Безопасность протоколов коммуникации между агентами, кажется, что только в MCP проблемы, но тут господа из Китая провели детальное исследование всех существующих (на момент написания исследования) протоколов взаимодействия между агентами и пришли к интересным выводам.

Во-первых они проанализировали 150 статьей по протоколам коммуникаций между агентами, а также по их безопасности. Выделили 3 уровня протоколов:

1.User-Agent – человек-агент

2.Agent-Agent- коммуникация между агентами

3.Agent-Environment – взаимодействие агентов с внешними системами.

Самое интересное конечно же, что они построили свою модель угроз для всех 3 уровней. Так на первом уровне расположились довольно известные нам угрозы - промпт инъекции, социотехнические атаки, извлечение данных и манипуляция контекстом.

Дальше, когда происходит коммуникация между агентами – тут выделяют угрозы, когда агенты с изначально опасной целью – нарушают консенсус, то есть цель всей агентной системы. А также внедрение ложных данных и эксплуатация доверия – буквально агент может внушить другому что-то плохое.

А уже потом – Agent-Environment, тут и атаки на цепочку поставок и влияние на API, а также внешние ресурсы. Интересно что манипуляция с API – также может повлиять на поведение агентов.

Есть и отдельный блок – Protocol Analysis. Примечательно что MCP выделяют как наиболее проработанным с точки зрения безопасности, и в правду много исследований – а сейчас ещё вышло интересное обновление – в MCP добавили защиту. Но не об этом речь.

A2A – пока что в стадии проработки с точки зрения безопасности.

Ну и что интересно, предлагают в статье и механизмы защиты – например адаптацию Zero Trust, мониторинг поведения, контролировать промпт-инъекции путём наложения файрволла, балансировщика нагрузки а также дообучения на состязательных примерах. Подробно

В скриншотах к посту - важные таблицы из статьи.

статья

Безопасность протоколов коммуникации между агентами, кажется, что только в MCP проблемы, но тут господа из Китая провели детальное исследование всех существующих (на момент написания исследования) протоколов взаимодействия между агентами и пришли к интересным выводам.

Во-первых они проанализировали 150 статьей по протоколам коммуникаций между агентами, а также по их безопасности. Выделили 3 уровня протоколов:

1.User-Agent – человек-агент

2.Agent-Agent- коммуникация между агентами

3.Agent-Environment – взаимодействие агентов с внешними системами.

Самое интересное конечно же, что они построили свою модель угроз для всех 3 уровней. Так на первом уровне расположились довольно известные нам угрозы - промпт инъекции, социотехнические атаки, извлечение данных и манипуляция контекстом.

Дальше, когда происходит коммуникация между агентами – тут выделяют угрозы, когда агенты с изначально опасной целью – нарушают консенсус, то есть цель всей агентной системы. А также внедрение ложных данных и эксплуатация доверия – буквально агент может внушить другому что-то плохое.

А уже потом – Agent-Environment, тут и атаки на цепочку поставок и влияние на API, а также внешние ресурсы. Интересно что манипуляция с API – также может повлиять на поведение агентов.

Есть и отдельный блок – Protocol Analysis. Примечательно что MCP выделяют как наиболее проработанным с точки зрения безопасности, и в правду много исследований – а сейчас ещё вышло интересное обновление – в MCP добавили защиту. Но не об этом речь.

A2A – пока что в стадии проработки с точки зрения безопасности.

Ну и что интересно, предлагают в статье и механизмы защиты – например адаптацию Zero Trust, мониторинг поведения, контролировать промпт-инъекции путём наложения файрволла, балансировщика нагрузки а также дообучения на состязательных примерах. Подробно

В скриншотах к посту - важные таблицы из статьи.

статья

BY PWN AI

Share with your friend now:

group-telegram.com/pwnai/953