group-telegram.com/sterkin_ru/1749

Create:

Last Update:

Last Update:

▶️ Тонкая настройка защитника Windows с помошью PowerShell

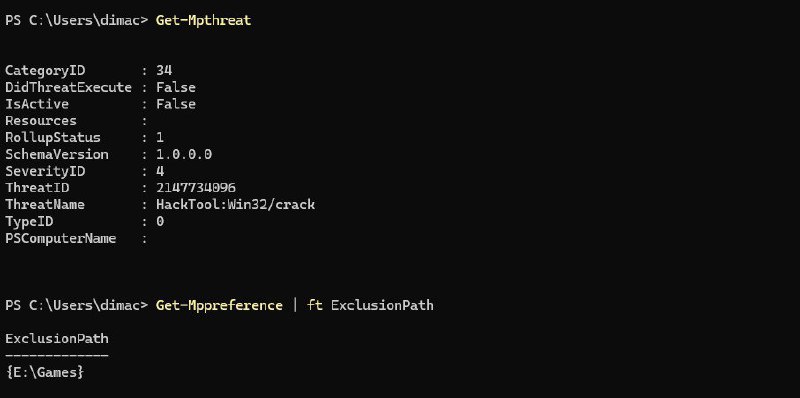

В чате участник Demon спросил, почему защитник Windows удаляет файлы из папки, добавленной в исключения. Я запросил вывод PowerShell:

Get-MpThreat

Get-MpPreference | ft ExclusionPath

Первая команда показывает обнаруженные угрозы, а вторая - исключенные из мониторинга пути. Выяснилось, что исключена папка

E:\Games, но удаленный файл лежал в одной из ее подпапок. Защитник определил его как HackTool:Win32/Crack.👉 Вообще, положено добавлять в исключения конкретную папку. И защитнику надо указывать на нее явно, нежели на родительскую папку. В графическом интерфейсе иначе и не выйдет - что выбрали, то и исключили.

ℹ️ В #PowerShell вы можете получить сведения о параметрах защитника командлетом Get-MpPreference. И есть еще два для установки параметров:

• Add-MpPreference добавляет значения к существующему набору настроек.

• Set-MpPreference задает свой набор настроек, перезаписывая текущий.

Оба поддерживают подстановочные символы

* и ?. Но есть нюанс © У вас не получится добавить в исключения все дочерние папки рекурсивно так: Add-MpPreference -ExclusionPath E:\Games\*

Это исключает только папки одного уровня вложенности. Два уровня -

E:\Games\*\* и т.д. Поддерживается максимум 6 подстановочных символов. Подробнее смотрите в документации с примерами.////

В рамках того же обсуждения

Piter Pen посетовал, что защитник непоследовательно реагирует на различные угрозы. Одни отправляет в карантин, другие удаляет 🤷♂️Мне кажется, что раньше в графическом интерфейсе были базовые настройки для действий в зависимости от серьезности угрозы. Возможно, их выпилили. Но это неважно, ведь есть PowerShell ♥️

Текущие настройки можно посмотреть так:

Get-MpPreference | Select-Object *action

HighThreatDefaultAction : 0

LowThreatDefaultAction : 0

ModerateThreatDefaultAction : 0

SevereThreatDefaultAction : 0

UnknownThreatDefaultAction : 0

Ноль означает действие по умолчанию в зависимости от предпочтений Microsoft, заданных сигнатурами. Это написано в справке

Set-MpPreference. Там же перечислены числовые значения для семи различных действий защитника. Например, 2 - карантин, 3 - удаление, 9 - игнорирование. Это помогает понять текущий уровень настроек.

Для каждого уровня серьезности угроз вы можете задать только эти три действия↑ (остальные применяются к конкретным экземплярам по их ИД). Например, вы хотите отправлять самые серьёзные угрозы в карантин вместо удаления:

Set-MpPreference -SevereThreatDefaultAction Quarantine

////

Не стоит воздевать руки к небу, что конечным пользователям не дали тонко настроить компонент в графическом интерфейсе. Когда касается безопасности, я только за! Потому что для неопытных людей это кончается стрельбой в ногу, а то и в голову.

Консольные средства ставят хоть какой-то барьер от самострела. Заметьте, что здесь первый человек разрешал некий патч или кряк. А они традиционно служат самым распространенным транспортом для малвари. Второй же скорее интересовался с целью ослабить дефолтные настройки, нежели закрутить гайки ;)

В качестве завершающего аккорда здесь идеально подходит #классика блога О роли головного мозга в защите операционной системы ✌️

BY Windows 11, 10, etc - Вадим Стеркин

Share with your friend now:

group-telegram.com/sterkin_ru/1749